Droits d’auteur et archives ouvertes

MENU

| Les bases | Guide des bonnes pratiques pour la gestion des données de la recherche | Les bases de données | La Recherche en Sciences Humaines et Sociales | ||

| Les publications | Décrêt n°2021-1572 du 3 décembre 2021 | Les logiciels | Des modèles à télécharger | ||

| Stratégie de non cession de droits | Législation européenne sur les données ouvertes | Les données privées : règlement Général sur la protection des données (RGPD) | Pour approfondir | ||

| Les données Droits et condition de la diffusion des données de recherche | Les licences de réutilisation des données | Six étapes pour s’adapter au RGPD selon la CNIL | |||

| Exceptions à l’ouverture des données publiques | Le data mining | ||||

DROIT DE LA PROPRIÉTÉ INTELLECTUELLE

La propriété intellectuelle en France est régi par le code de la propriété intellectuelle (CPI) (1992) qui comprend deux branches :

- Le droit de la propriété littéraire et artistique (DPLA): Composée du droit d’auteur et droits voisins

- Le droit de la propriété industrielle (DPI) : regroupe les inventions, marques, dessins avec le droit des brevets et le droit des marques. Les bases de données possèdent en Europe leur propre protection juridique depuis la directive européenne du 11 mars 1996.

Les droits d’auteurs font partie de la propriété intellectuelle et artistique et se divisent en deux types : droits moraux et doit patrimoniaux.

Les droits moraux sont :

- Le droit de paternité (citer l’auteur)

- droit d’intégrité (respect de l’oeuvre),

- droit de divulgation (l’auteur décide de diffuser son oeuvre),

- droit de repentir ou de retrait (l’auteur peut renoncer à diffuser son oeuvre)

Les droits patrimoniaux sont :

- Le droit de reproduction (reproduction et diffusion)

- Le droit de représentation (diffusion publique)

Les principales exceptions au droit d’auteur sont :

- La représentation gratuite et privée dans le cercle de famille

- Les analyses et courtes citations dans un but pédagogique

- Les revues de presse

- Les copies et reproductions réservées à l’usage du copiste

- Les parodies et caricatures.

CONFUSION ENTRE PUBLICATIONS ET DONNÉES

Il ne faut pas confondre publications de la recherche type articles, communications dans un congrès, chapitre d’ouvrage avec données de la recherche qui ont servi à réaliser les études scientifiques publiées. Les premières sont assez faciles à circonscrire, les secondes sont très nombreuses et en fonction des spécialités scientifiques.

DÉFINITION DES PUBLICATIONS SCIENTIFIQUES

DÉFINITION DES DONNÉES

« La définition sur laquelle on s’accorde est celle qui a été produite par l’OCDE en 2007 et qui définit les données comme des enregistrements factuels, des textes, des images, des sons qui sont utilisés comme des sources pour la recherche et qui sont nécessaires à la validation des résultats. »

Cécile Arènes Mooc FUN Science ouverte

LES TYPES DE DONNÉES

- Données d’observation comme des remontées de terrain, des données de capteurs. Données expérimentales en médecine, en psychologie.

- Données textuelles, d issues de corpus de textes et de corpus d’archives.

- Données audiovisuelles, donc des enregistrements audio, des séquences filmiques.

- Images fixes d’objets, de paysages, d’architectures.

- Enfin, on peut trouver d’autres types de données : des données chiffrées, des données d’enquêtes, de sondages et puis des données web ou des données 3D et de simulation

Script_DMP_Definitions_des_donnees_de_la_recherche_MAJ2022Ce que l’on exclut, à savoir des analyses préliminaires, des programmes de travaux futurs, des examen par les pairs, des communications personnelles évidemment avec des collègues comme des mails. On va exclure également des objets matériels, des supports de formation et des données administratives.

Cécile Arènes Mooc FUN Science ouverte

LE PLAN S

Les résultats des recherches financées au moins par moitié sur fonds publics doivent être librement et rapidement accessibles pour la communauté scientifique d’une part, le contribuable qui, par ses impôts finance cette recherche d’autre part, puis, pour le lecteur « Lambda » qui veut prendre connaissance des avancées de la Science.

La loi du octobre 2016 dite « loi pour la République numérique » demande en ce sens le libre accès de toute publication financée au moins par moitié sur fonds publics et une période d’embargo sur la publication du texte intégral de l’article de recherche allant de six à douze mois à partir de la date de publication et selon la spécialité STM ou SHS. Celà permet à l’éditeur « d’amortir » les frais de publication de l’article car, dans ce temps imparti, le texte intégral de la publication n’est pas accessible en open access mais reste en accès payant.

L’ANR s’est prononcée en faveur d’une autre stratégie. Celle de la non-cession de droits. Elle a suivi les recommandations du consortium cOAlition S, un consortium soutenu par le Conseil européen de la Recherche et les agences de financement de la recherche de douze pays européens. Ce consortium demande, dans le cadre du plan S, initiative qui promeut le libre accès des publications scientifiques, de faire primer :

Pour les chercheurs dont les projets sont financés par l’ANR et les autres agences de recherche, celà signifie qu’à partir de 2022, ils doivent obligatoirement déposer le texte intégral de leur article (la version dite AAM ou postprint) dans une archive ouverte et apposer une licence Creative Common CC-BY dessus. Cette version de leur publication correspond à celle qui est passée devant un comité de lecture et qui a été corrigée par le chercheur en fonction des différentes remarques dudit comité. Celà permet d’accéder au texte intégral de l’article sans passer par une période d’embargo intermédiaire grâce à la diffusion de la version évaluée par les pairs mais non encore mise en forme par l’éditeur.

STRATÉGIE DE NON CESSION DE DROITS

Concrètement, la cOAlition S vous propose d’ajouter le paragraphe suivant dans la lettre qui accompagne votre soumission à l’éditeur ainsi que dans la section « Acknowledgements« de votre article :

This research was funded, in whole or in part, by [Organisation Name, Grant number]. For the purpose of open access, the author has applied a CC–BY public copyright licence to any Author Manuscript version arising from this submission.

GUIDE D’OUVRIR LA SCIENCE

Guide_non_cession_des_droits_webLES DONNÉES DE LA RECHERCHE

CYCLE DE VIE DES DONNÉES

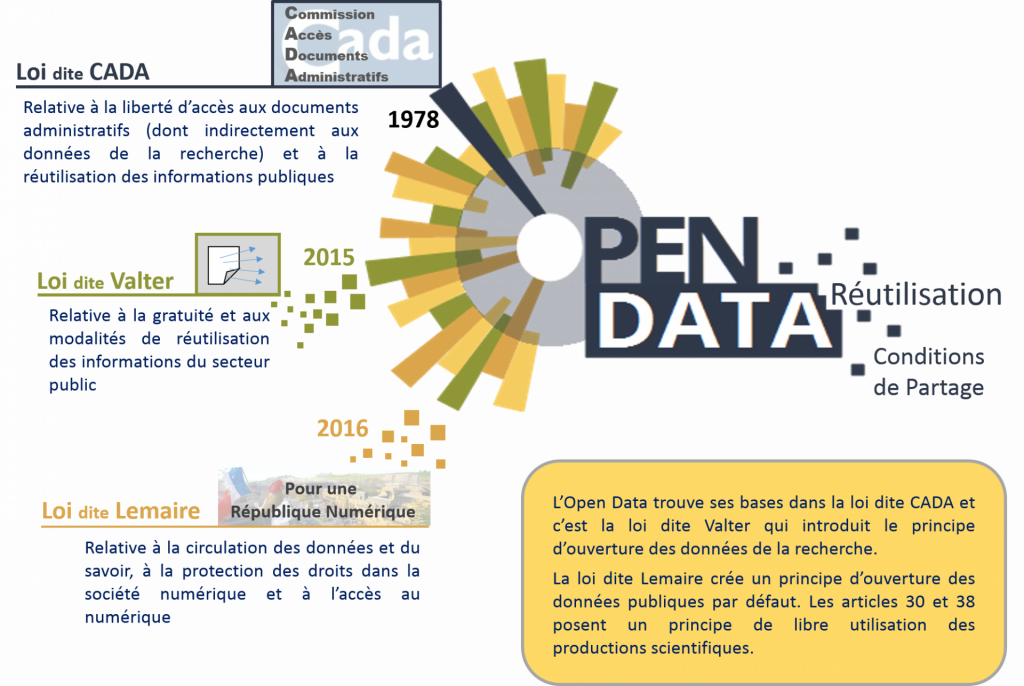

Cycle-vie-donnees-Poster-Cirad-2016- Les lois pour l’open data

- Les licences de réutilisation des données

- Données code source obligatoirement diffusables

Avec l’Opendata, les données de recherche sont des informations publiques par principe. Elles doivent être par défaut ouvertes et librement réutilisées. Si une administration quelconque produit des données, celles-ci doivent être rendues publiques et disponibles pour réutilisation et ce, à toute fin y compris à des fins commerciales.

La loi Valter introduit une notion supplémentaire sur la gratuité des licences liées aux données. En principe leur réutilisation est libre et non soumise à paiement de redevance . Pour qu’un établissement puisse faire payer une redevance pour la diffusion de ses données, son activité doit représenter au moins 25% de la production de données. (Météo France et IGN)

Enfin, le législateur a protégé les données contre un risque d’accaparement. Quels que soient les droits cédés à un éditeur ou à un tiers, les données sont protégés, elles ne lui appartiennent pas.

DROITS ET CONDITIONS A LA DIFFUSION DES DONNÉES DE LA RECHERCHE (copie vidéo Doranum)

EXCEPTIONS À L’OUVERTURE DES DONNÉES PUBLIQUES

La loi impose un principe d’ouverture par défaut aux administrations, ainsi qu’un principe de gratuité, tout en prévoyant un certain nombre d’exceptions dans lesquelles les données ne doivent pas être publiées et rendues réutilisables. Les données de la recherche sont soumises, elles aussi, à l’Open Data par défaut, même si elles sont susceptibles de se trouver fréquemment dans une situation où une exception s’appliquera.

La protection de la vie privée et des données à caractère personnelL’ouverture des données publiques doit se conjuguer avec la protection des données à caractère personnel et de la vie privée. L’article 6 de la loi pour une République numérique est clair sur la nécessité de concilier ces deux impératifs :

Sauf dispositions législatives contraires ou si les personnes intéressées ont donné leur accord, lorsque les documents […] comportent des données à caractère personnel, ils ne peuvent être rendus publics qu’après avoir fait l’objet d’un traitement permettant de rendre impossible l’identification de ces personnes.

Il ne suffit pas d’anonymiser des données pour satisfaire l’exigence de protection de la vie privée. Les données à caractère personnel peuvent en effet permettre la réidentification des personnes par recoupement, même sans les désigner nommément. Il n’est donc possible d’ouvrir des données de recherche et de les rendre librement réutilisables qu’à la condition de s’être assuré que l’identification des personnes est bien impossible (l’emploi de ce terme renvoyant à une obligation de résultat et non de moyens).On considère que les données sont anonymisées lorsque l’on peut répondre négativement à ces questions :

– L’individualisation : est-il toujours possible d’isoler un individu ?

– La corrélation : est-il possible de relier entre eux des ensembles de données distincts concernant un même individu ?

– L’inférence : peut-on déduire de l’information sur un individu ?

Ainsi, un ensemble de données pour lequel il n’est possible ni d’individualiser ni de corréler ni d’inférer est a priori anonyme ;Un ensemble de données pour lequel au moins un des trois critères n’est pas respecté ne pourra être considéré comme anonyme qu’à la suite d’une analyse détaillée des risques de ré-identification.

Les données de recherche contiennent souvent des informations à caractère personnel. La sensibilité aux enjeux de protection de la vie privée varie selon les disciplines scientifiques, mais certains secteurs des sciences humaines et sociales (comme la sociologie, la psychologie, la géographie, etc.) appelleront une vigilance particulière.

Les droits de propriété intellectuelleL’ouverture des données publiques soit s’articuler avec la protection de la propriété intellectuelle. L’article L. 321-2 du Code des relations entre le public et l’administration prévoit en effet que :

Ne sont pas considérées comme des informations publiques, pour l’application du présent titre, les informations contenues dans des documents […] sur lesquels des tiers détiennent des droits de propriété intellectuelle.

De telles données ne sont pas considérées comme des informations publiques et elles échappent donc au principe d’ouverture par défaut. Il faut donc vérifier si parmi les corpus de documents ne figurent pas des oeuvres protégées, car celles-ci ne peuvent être mises en ligne sans violer le droit d’auteur qui s’attache à elles.

Les chercheurs et les étudiants sont considérés comme des tiers vis-à-vis de l’administration. Cette situation fait qu’ils restent pleinement titulaires de leurs droits d’auteur sur les oeuvres qu’ils produisent dans le cadre de leurs activités (mémoires, thèses pour les étudiants ; articles, ouvrages, cours, ressources pédagogiques pour les enseignants-chercheurs). Ces objets sont donc exclus de l’Open Data par défaut et leur mise en ligne relève de leur autorisation.La protection de la confidentialité et des secrets

Seul les documents librement communicables peuvent être publiés en Open Data.

Or la loi prévoit une série d’hypothèses où la communication d’un document peut être refusée pour protéger des secrets : secret défense, sûreté de l’État et sécurité publique, secret des délibérations du gouvernement, secret médical, etc.

Le secret en matière commerciale et industrielle pourra aussi être invoqué par des entreprises privées, partenaires de projets de recherche, pour imposer la non-divulgation de certaines données susceptibles de fragiliser leur position sur un marché ou de révéler leurs procédés. Les accords de consortium signés pour le montage de ce type de partenariats public-privé de recherche comportent généralement des clauses de confidentialité et de partage de propriété sur les résultats de recherche, qui peuvent interférer avec l’ouverture par défaut.

Les exceptions. Site Paris Nanterre 2020

SANCTIONS

Une personne peut demander communication des données d’une administration. Pour que l’entreprise qui ne souhaite pas diffuser ses données soit en règle, elle doit justifier d’une exception à l’ouverture des données. Sinon, le citoyen peut effectuer un recours CADA et saisir tribunal administratif pour non diffusion de données publiques.

Ouverture et restriction d’ouverture des données : Doranum, Plateforme Callisto

ARBRE DE DÉCISION DIFFUSION DONNÉES RECHERCHE

Logigramme École des Ponts et Institut Pasteur

logigramme_a_plat Logigramme_questions_Juridiques_Diffusion_FR logigramme_fr_v5_022021-2 Logigramme_Questions_Juridiques_Reutilisation_FRCAS PARTICULIER DU DATA MINING

L’ordonnance du 24 novembre 2021 prévoit désormais qu’il est possible de conduire des opérations de fouille de texte à des fins de recherche, sur tous les types de contenus numériques : données, images fixes ou animées, sons, musiques, logiciels, etc.

Un exemple de fouille de texte avec CORTEXT MANAGER

LES LICENCES DE RÉUTILISATION DES DONNÉES DE LA RECHERCHE

Guide_licences fiche_synthetique_logiciels fiche_synthetique_etalab fiche_synthetique_Creative_CommonsLES BASES DE DONNÉES

Définition d’une base de données : On entend par base de données un recueil d’œuvres, de données ou d’autres éléments indépendants, disposés de manière systématique ou méthodique, et individuellement accessibles par des moyens électroniques ou par tout autre moyen.

Critère d’originalité / droit Sui Généris

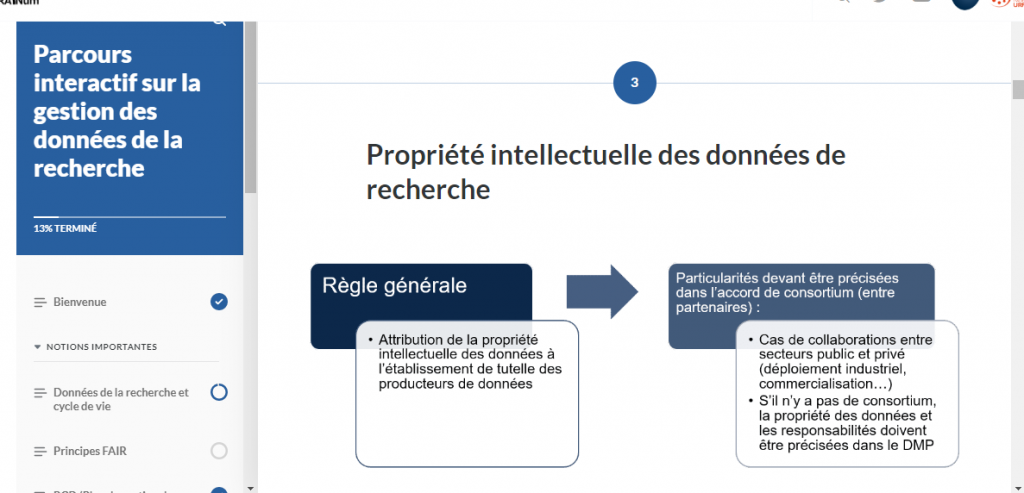

Si des choix originaux et justifiables ont été fait sur l’architecture, la structure d’une base de données pour classer, indexer les données, le/la ou les créateurs et créatrices de la base détiennent sur celle-ci des droits d’auteur. Ce sont donc les chercheuses, chercheurs, ingénieures et ingénieurs qui ont construit la base de données qui doivent voir leur nom attaché à toute citation ou diffusion de cette base et qui ont le choix de garder l’exclusivité de la diffusion de son architecture ou de la partager.

Si aucun choix original n’a été fait dans la construction de la base de données (comme pour la réalisation d’un annuaire par exemple), le droit d’auteur ne peut pas s’appliquer et c’est une autre branche de la propriété intellectuelle qui entre en jeu : le droit sui generis des bases de données. C’est ici le producteur ou la productrice de la base, c’est-à-dire la personne qui a fourni des investissements financiers, matériels et humains dans l’obtention et la vérification des données ou la constitution de la base, qui est titulaire du droit.

Contrairement au droit d’auteur, le droit sui generis s’applique sur le contenu de la base, c’est-à-dire les données. Le titulaire du droit est donc celui qui peut autoriser ou empêcher l’extraction de tout ou d’une partie substantielle de la base. Dans le cas de la recherche publique, il s’agit de l’établissement de recherche. Cependant, depuis La loi pour une République numérique (2016), les informations produites par les établissements publics peuvent être librement réutilisées, ce qui limite les restrictions liées au droit des bases de données dans le cadre d’une recherche financée sur fonds publics.

MOOC FUN Science Ouverte

DONNÉES PRODUITES DANS LE CADRE D’UNE MISSION DE SERVICE PUBLIC

- Extraction de données non substantielle :

- Accès autorisé sous réserve de protections spécifiques des données.

- Extraction de données substantielle :

- Base de données produite par mon établissement : Accès autorisé sous réserve de protections spécifiques des données.

DONNÉES D’UN PRODUCTEUR DE DROIT PRIVÉ

- Pas de communication, pas de diffusion.

- Un accès est possible sous réserve d’en demander l’autorisation.

LES LOGICIELS

Vous pouvez désormais déposer vos logiciels libres dans HAL et faire un lien vers SOFTWARE HERITAGE qui se chargera de la conservation pérenne de vos créations

LICENCES DE DIFFUSION LOGICIELS

Teresa Gomez-Diaz est ingénieure de recherche CNRS. A la demande de chercheurs, elle a présenté un cours sur les droits de diffusion des logiciels, le copyleft fort et faible etc.. Ce cours est à retrouver sur HAL

2019dec10_RS_CERFACS_TGDOUTILS D’AIDE AU CHOIX DE LA LICENCE

Quelques outils d’aide au choix de licence

- choosealicense.com

- creativecommons.org/choose/

- ufal.github.io/public-license-selector/

- clarin.eu/content/clic-license-chooser-tools

- clarin.eu/content/clarin-license-category-calculator

- eudat.eu/services/userdoc/license-selector

- joinup.ec.europa.eu/collection/eupl/solution/joinup-licensing-assistant/jla-find-and-compare-software-licenses

GUIDE POUR LA RÉDACTION D’UN PLAN DE GESTION DE DONNÉES DE LOGICIEL

openscience.pasteur.fr-Elaborer-un-plan-de-gestion-de-logiciel-un-guide-pratique-a-votre-disposition traduction-dmp-logicielsEXEMPLE DE DMP LOGICIEL SUR OPIDOR

Plan_de_Gestion_de_Logiciel_de_la_Recherche_Projet_PRESOFT_v2-1LES DONNÉES PRIVÉES : RÈGLEMENT GÉNÉRAL SUR LA PROTECTION DES DONNÉES (RGPD)

Le RGPD QU’EST-CE QUE C’EST ?

| Principe-clé et article | Description |

|---|---|

| Le cadre harmonisé | Il y a désormais un seul ensemble de règles relatives à la protection des données, directement applicable dans tous les États membres de l’Union européenne, atténuant ainsi la fragmentation actuelle des lois nationales de protection des données. |

| L’application extra-territoriale (article 3) | Le règlement s’applique aux entreprises établies en dehors de l’Union européenne qui traitent les données relatives aux activités des organisations de l’UE. Les sociétés non européennes sont également soumises au règlement dès qu’elles ciblent les résidents de l’UE par le profilage ou proposent des biens et services à des résidents européens. |

| Le consentement « explicite » et « positif » | Les entreprises et organismes doivent donner aux citoyens davantage de contrôle sur leurs données privées, notamment via l’acceptation des cookies sur les sites internet et sur le contrôle de l’utilisation qui est faite des données que les internautes envoient dans les formulaires de contact. Par exemple, il n’est plus possible que la case « j’accepte de recevoir la newsletter » soit pré-cochée lors de l’envoi d’un formulaire de contact dans lequel l’e-mail est renseigné. |

| Le droit à l’effacement (version allégée du droit à l’oubli) (article 17) | La personne concernée a le droit d’obtenir du responsable du traitement l’effacement, dans les meilleurs délais, de données à caractère personnel la concernant et le responsable du traitement a l’obligation d’effacer ces données à caractère personnel dans les meilleurs délais pour 6 motifs16. Ceci ne représente cependant pas un droit « absolu ». |

| Le droit à la portabilité des données personnelles (article 20) | Les personnes concernées ont le droit de recevoir les données à caractère personnel les concernant qu’elles ont fournies à un responsable du traitement, dans un format structuré, couramment utilisé et lisible par machine, et ont le droit de transmettre ces données à un autre responsable du traitement. Lorsque la personne concernée exerce son droit à la portabilité des données en application du paragraphe 1, elle a le droit d’obtenir que les données à caractère personnel soient transmises directement d’un responsable du traitement à un autre, lorsque cela est techniquement possible. Ce droit ne peut s’appliquer que si la base juridique du traitement (article 6 du RGPD) est le consentement ou le contrat. |

| Le profilage (article 22) | Toute personne a le droit de refuser de faire l’objet d’une décision fondée exclusivement sur un traitement automatisé, y compris le profilage, produisant des effets juridiques la concernant ou l’affectant de manière significative de façon similaire. Il y a cependant certaines exclusions, par exemple si la décision est nécessaire à la conclusion ou à l’exécution d’un contrat entre la personne concernée et un responsable du traitement. |

| Les principes de « protection des données dès la conception » et de « sécurité par défaut » (article 25) | Le règlement européen définit le principe de « protection des données dès la conception » (en anglais : Privacy by design) qui impose aux organisations de prendre en compte des exigences relatives à la protection des données personnelles dès la conception des produits, services et systèmes exploitant des données à caractère personnel. De plus, le règlement consacre la nouvelle règle de la « sécurité par défaut » qui impose à toute organisation de disposer d’un système d’information sécurisé. |

| Les notifications en cas de fuite de données (article 33) | En cas de risque pour les personnes concernées, les entreprises et les organismes sont tenus de notifier dès que possible l’autorité nationale de protection en cas de violations de données. Lorsqu’une violation de données à caractère personnel est susceptible d’engendrer un risque élevé pour les droits et libertés des personnes concernées, alors ces dernières doivent également en être informées. |

| Obligation de l’entreprise en cas de cyberattaque | Les Entreprises seront obligées de signaler à une autorité compétente et aux personnes concernées tout piratage de données à caractère personnel dans un délai de 72 heures au maximum, à partir de mai 2018. |

| La possibilité de désigner un délégué à la protection des données (article 37-1) | Cette désignation est obligatoire lorsque :« le traitement est effectué par une autorité publique ou un organisme public, à l’exception des juridictions agissant dans l’exercice de leur fonction juridictionnelle » (article 37-1.a) ; « les activités de base du responsable du traitement ou du sous-traitant consistent en des opérations de traitement qui, du fait de leur nature, de leur portée et/ou de leurs finalités, exigent un suivi régulier et systématique à grande échelle des personnes concernées » (article 37-1.b) ;« les activités de base du responsable du traitement ou du sous-traitant consistent en un traitement à grande échelle de catégories particulières de données visées à l’article 9 et de données à caractère personnel relatives à des condamnations pénales et à des infractions visées à l’article 10. » (article 37-1.c). Sont ainsi visées les données « sensibles » dont notamment celles relatives à l’état de santé des personnes, leur état de fragilité, ou encore les données à caractère personnel relatives aux infractions et condamnations. |

| Les missions du délégué à la protection des données | Le délégué à la protection des données doit être associé à toutes les questions de protection des données à caractère personnel. Ses principales missions sont de contrôler le respect du règlement, de conseiller le responsable des traitements sur son application et de faire office de point de contact avec l’autorité de contrôle, de répondre aux sollicitations de personnes qui souhaitent exercer leurs droits. |

| L’étude d’impact sur la vie privée (article 35) | Toutes les activités qui peuvent avoir des conséquences importantes en matière de protection de données personnelles doivent être précédées d’une étude d’impact sur la vie privée qui doit aussi prévoir les mesures pour diminuer les conséquences possibles des dommages potentiels relatifs la protection des données personnelles. Le responsable du traitement consulte l’autorité de contrôle préalablement au traitement lorsqu’une analyse d’impact relative à la protection des données effectuée au titre de l’article 35 indique que le traitement présenterait un risque élevé si le responsable du traitement ne prenait pas de mesures pour atténuer le risque. |

| Responsabiliser les entreprises | Le principe de responsabilité fait également son apparition. Son objectif est de responsabiliser les entreprises, qui n’auront plus à contacter une autorité de contrôle pour demander une autorisation de traitement sur des données personnelles. En contrepartie, elles devront être en mesure à tout moment d’apporter les preuves qu’elles respectent le règlement. |

| Les sanctions plus importantes (article 83-6) | Le règlement donne aux régulateurs le pouvoir d’infliger des sanctions financières allant jusqu’à 4 % du chiffre d’affaires mondial annuel d’une entreprise ou 20 millions d’euros (le montant le plus élevé étant retenu), en cas de non-respect. |

| La création du Comité européen de la protection des données (articles 68 et suivants) | La création du Comité européen de la protection des données (réincarnation de l’ancien article G29) qui a autorité dans tout ce qui concerne l’interprétation du Règlement. |

| L’élaboration de codes de conduite (article 40) et certifications (article 42) | L’élaboration de codes de conduite et certifications destinés à contribuer à la bonne application du présent règlement est encouragée. |

SIX ÉTAPES POUR S’ADAPTER AU RGPD SELON LA CNIL

Étape 1 : Nommer un délégué à la protection des données. Disposer d’un pilote est indispensable pour gérer les données personnelles collectées par une entreprise. Celui-ci est chargé d’un rôle d’information, de conseil et de contrôle interne

Étape 2 : Recenser les traitements des données. Un registre des traitements des données personnelles est une documentation qui permet de faire le bilan sur l’effet du règlement.

Étape 3 : Définir les actions correctives. Afin de respecter les règles en matière de droits et libertés personnels, il est nécessaire de déterminer quelles sont les actions prioritaires à mettre en œuvre. La priorisation est déterminée en fonction du niveau de risque et grâce au registre des traitements.

Étape 4 : Analyser les risques. Il convient de gérer au mieux les risques pouvant avoir des conséquences sur la sécurité des données

Étape 5 : Établir des procédures internes. Les procédures internes permettent de constamment assurer la protection des données personnelles. Il faut ici anticiper les événements éventuels pouvant affecter les traitements en cours.

cnil_guide_securite_des_donnees_personnelles-2023OUTILS POUR ANONYMISER LES DONNÉES

STATISTIQUES PUBLIQUES ET OUVERTURE

Statistiques publiques : accès aux données confidentielles issues de la statistique publique. Support DOI : 10.13143/c14q-ca19 (support pédagogique Doranum)-Mise à jour du 04/06/2023

LA RECHERCHE EN SCIENCES HUMAINES ET SOCIALES

Guide_rgpd_2021 RGPD_SHSMODÈLE À TÉLÉCHARGER

POUR APPROFONDIR

- Supports pédagogiques et présentations Doranum, Opidor, Software Héritage, France Service Public

- Pour tout savoir sur le RGPD et son application aux données de la recherche, l’article de Lionel Maurel, juriste et bibliothécaire sur son blog SiLexinfos

Ce(tte) œuvre est mise à disposition selon les termes de la Licence Creative Commons Attribution – Pas d’Utilisation Commerciale – Partage dans les Mêmes Conditions 4.0 International.

Mise à jour le 05/09/2023